Selasa, 21 Desember 2010

Evolusi Tekhnologi Informasi

Pendahuluan

Masih ingatkah Anda ketika menggunakan peger sekitar 12 tahun yang lalu?Saya masih ingat ketika teman saya berbicara kepada salah satu operator peger untuk menyampaikan pesan kepada teman satu kelasnya yang bunyinya “Hai Lala, besok kita ketemu jam 2 di BIP (Bandung Indah Plaza) setelah pulang sekolah, dari Adam” itulah alat komunikasi bergerak pertama yang sempat populer di kota – kota besar di Indonesia. Teknologi peger dikategorikan dalam kategori simplex transmission dimana komunikasi hanya bisa dilakukan satu arah dari operator ke user dan tidak bisa sebaliknya.

Generasi Pertama Telekomunikasi Bergerak (1G)

Tidak sampai setahun teknologi komunikasi baru mulai dioperasikan di Indonesia yang kita kenal dengan teknologi AMPS (Advanced Mobile Phone System) salah satu operatornya adalah PT.Komselindo. AMPS digolongkan dalam generasi pertama teknologi telekomunikasi bergerak yang menggunakan teknologi analog dimana AMPS bekerja pada band frekuensi 800 Mhz dan menggunakan metode akses FDMA (Frequency Division Multiple Access). Dalam FDMA, user dibedakan berdasarkan frekuensi yang digunakan dimana setiap user menggunakan kanal sebesar 30 KHz. Ini berarti tidak boleh ada dua user yang menggunakan kanal yang sama baik dalam satu sel maupun sel tetangganya. Oleh karena itu AMPS akan membutuhkan alokasi frekuensi yang besar. Saat itu kita sudah memakai handphone tetapi masih dalam ukuran yang relatif besar dan baterai yang besar karena membutuhkan daya yang besar.

Generasi Kedua Telekomunikasi Bergerak (2G)

GSM(Global System for Mobile Communications) mulai menggeser AMPS diawal tahun 1995, PT.Telkomsel dan PT.Satelido (sekarang PT.Indosat) adalah dua operator pelopor teknologi GSM di Indonesia. GSM menggunakan teknologi digital. Ada beberapa keunggulan menggunakan teknologi digital dibandingkan dengan analog seperti kapasitas yang besar, sistem security yang lebih baik dan layanan yang lebih beragam.

GSM menggunakan teknologi akses gabungan antara FDMA(Frequency Division Multiple Access) dan TDMA (Time Division Multiple Access) yang awalnya bekerja pada frekuensi 900 Mhz dan ini merupakan standard yang pelopori oleh ETSI (The European Telecommunication Standard Institute) dimana frekuensi yang digunakan dengan lebar pita 25 KHz Pada band frekuensi 900 Mhz. Pita frekuensi 25 KHz ini kemudian dibagi menjadi 124 carrier frekuensi yang terdiri dari 200 KHz setiap carrier. Carrier frekuensi 200 KHz ini kemudian dibagi menjadi 8 time slot dimana setiap user akan melakukan dan menerima panggilan dalam satu time slot berdasarkan pengaturan waktu.

Teknologi GSM sampai saat ini paling banyak digunakan di Dunia dan juga di Indonesia karena salah satu keunggulan dari GSM adalah kemampuan roaming yang luas sehingga dapat dipakai diberbagai Negara. Akibatnya mengalami pertumbuhan yang sangat pesat.

Kecepatan akses data pada jaringan GSM sangat kecil yaitu sekitar 9.6 kbps karena pada awalnya hanya dirancang untuk penggunaan suara. Saat ini pelanggan GSM di Indonesia adalah sekitar 35 juta pelanggan. CDMAOne (Code Division Multiple Access) merupakan standard yang dikeluarkan oleh Telecommunication Industry Association (TIA) yang menggunakan teknologi Direct Sequence Spread Spectrum(DSSS) dimana frekuensi radio 25 MHz pada band frekuensi 1800MHz dan dibagi dalam 42 kanal yang masing-masing kanal terdiri dari 30KHz. Kecepatan akes data yang bisa didapat dengan teknologi ini adalah sekitar 153.6 kbps.

Dalam CDMA,seluruh user menggunakan frekuensi yang sama dalam waktu yang sama. Oleh karena itu, CDMA lebih efisien dibandingkan dengan metoda akses FDMA maupun TDMA. CDMA menggunakan kode tertentu untuk membedakan user yang satu dengan yang lain.

Pada tahun 2002 teknologi CDMA mulai banyak digunakan di Indonesia. Teknologi CDMA 2000 1x adalah teknologi yang mangamai perkembangan yang baikdi Indonesia. Berarti baru diperkenalkan sekitar 7 tahun terlambat dibandingkan dengan GSM. GSM dan CDMA merupakan teknologi digital. Meskipun secara teknologi CDMA 20001x lebih baik dibandingkan dengan GSM akan tetapi kehadiran CDMA ternyata tidak membuat pelanggang GSM berpaling ke CDMA. Ada beberapa keunggulan teknologi CDMA dibandingkan dengan GSM seperti suara yang lebih jernih, kapasitas yang lebih besar, dan kemampaun akses data yang lebih tinggi.

Berbeda dengan metode akses TDMA dan FDMA, maka CDMA menggunakan kode-kode tertentu untuk membedakan setiap uses pada frekuensi yang sama. Karena menggunakan frekuensi yang sama maka daya yang dipancarkan ke BTS dan juga daya yang diterima harus diatur sedemikian rupa sehingga tidak mengganggu user yang lain baik dalam sel yang sama atau sel yang lain dan ini dapat diwujudkan dengan menggunakan mekanisme power control.

Ada beberapa operator di Indonesia yang telah mengimplementasikan teknologi CDMA 20001x ini seperti Telkom yang dikenal dengan Flexi, Indosat dengan nama StarOne, Mobile 8 dengan nama Fren, Bakrie telecom dengan nama Esia. Operator CDMA di Indonesia dikategorikan kedalam kategori FWA (Fixed Wireless Access) sehingga mobilitasnya sangat terbatas padahal CDMA juga bisa seperti GSM dengan kemampuan mobilitas penuh.

Generasi kedua-setengah Telekomunikasi Bergerak (2.5G)

Pada awalanya akses data yang dipakai dalam GSM sangat kecil hanya sekitar 9.6 kbps karena memang tidak dimaksudkan untuk akses data kecepatan tinggi.Teknologi yang digunakan GSM dalam akses data pada awalnya adalah WAP (Wireless Application protocol) tetapi tidak mendapat sambutan yang baik dari pasar. Kemudian diperkenalkan teknologi GPRS(General Packet Data Radio Services) pertama sekali oleh PT.Indosat Multi Media (IM3) pada tahun 2001 di Indonesia. Secara teoritis kecepatan akses data yang dicapai dengan menggunakan GPRS adalah sebesar 115 Kbps dengan throughput yang didapat hanya 20 – 30 kbps. GPRS juga memungkinkan untuk dapat berkirim MMS (Mobile Multimedia Message) dan juga menikmati berita langusng dari Hand Phone secara real time.Pemakaian GPRS lebih ditujukan untuk akses internet yang lebih flexibel dimana saja,kapan saja, kita dapat melakukannya asalkan masih ada sinyal GPRS.

Selama ini operator telekomunikasi bergerak yang sudah mengimplementasikan GPRS sudah membuat berbagai pola pentarifan mulai dari pentarifan berdararkan harga per KB data yang didownload sampai dengan fixed rate dimana setiap pemakai GPRS dapat menggunakan 24 jam dikenakan biaya sebesar tertentu misakanya Rp350.000 per bulan.Ketika pentarifan fixed rate ditetapkan sudah mendapat sambutan yang cukup banyak dari pemakai GPRS termasuk saya yang bisa memakai internet di rumah dan dikantor hanya dengan modal sebuah handphone dengan kemampuan GPRS dan sebuah labtop atau PC. Program ini tidak dilanjutkan, hanya sekitar satu tahun, kemudian pentarifan GPRS dikembalikan ke pola semula berdasarkan jumlah data yang di download. Akhirnya pemakai GPRS menurun drastis karena jika kita hanya memakai untuk akses internet misalnya browsing, email dan chatting saja kita akan membayar sekitar 1-2 juta rupiah perbulan. Dengan biaya bulanan seperti ini akan sedikit yang mampu memakai GPRS untuk mengakses internet.

Setelah itu ada lagi teknologi yang disebut dengan EDGE (Enhanced Data for Global Evolusion) yang hanya sempat diimplementasikan oleh PT.Telkomsel dan lewat begitu saja dan hanya terdengar gemanya ketika ujicoba melihat liputan 6 SCTV dari handphone yang dilihat langusng oleh meteri perhubungan saat itu. kecepatan akses data dengan teknologi ini mencapai 3-4 kali kecepatan yang didapat di GPRS.

Generasi ketiga Telekomunikasi Bergerak

Sekarang lagi ramai dibicarakan tentang generasi ketiga teknologi bergerak atau yang sering disebut 3G. Teknologi 3G didapatkan dari dua buah jalur teknologi telekomunikasi bergerak. Pertama adalah kelanjutan dari teknologi GSM/GPRS/EDGE dan yang kedua kelanjutan dari teknologi CDMA (IS-95 atau CDMAOne).

UMTS(Universal Mobile Telecommunication Service) merupakan lanjutan teknologi dari GSM/GPRS/EDGE yang merupakan standard telekomunikasi generasi ketiga dimana salah satu tujuan utamanya adalah untuk memberikan kecepatan akses data yang lebih tinggi dibandingkan dengan GRPS dan EDGE. Kecepatan akese data yang bisa didapat dari UMTS adalah sebesar 384 kbps pada frekuensi 5 KHz sedangkan kecepatan akses yang didapat dengan CDMA1x ED-DO Rel0 sebesar 2.4 Mbps pada frekuensi 1.25MHz dan CDMAx ED-DO relA sebesar 3.1Mbps pada frekuensi 1.25MHz yang merupakan kelanjutan dari teknologi CDMAOne. Berbeda dengan GPRS dan EDGE yang merupakan overlay terhadap GSM, maka 3G sedikit berbeda dengan GSM dan cenderung sama dengan CDMA. 3G yang oleh ETSI disebut dengan UMTS (Universal Mobile Telecommunication Services) memilih teknik modulasi WCDMA(wideband CDMA). Pada WCDMA digunakan frekuensi radio sebesar 5 Mhz pada band 1.900 Mhz (CdmaOne dan CDMA 2000 menggunakan spectrum frekuensi sebesar 1.25 MHz) dan menggunakan chip rate tiga kali lebih tinggi dari CDMA 2000 yaitu 3.84 Mcps (Mega Chip Per Second).

Secara teknik dalam jaringan UMTS terjadi pemisahan antara circuit switch (cs) dan packet switch (ps) pada link yang menghubungkan mobile equipment (handphone) dengan BTS (RNC) sedangkan pada GPRS dan CDMA 2000 1x tidak terjadi pemisahan melainkan masih menggunakan resource yang sama di air interface (link antara Mobile Equipment dengan Base Station). HSPDA (Higth Speed Packet Downlink Access) merupakan kelanjutan dari UMTS dimana ini menggunakan frekuensi radio sebesar 5MHz dengan kecepatan mencapai 2Mbps.

Ada 5 operator telekomunikasi di Indonesia yang telah memiliki lisensi 3G(IMT 2000). Tiga diantara operator tersebut adalah operator yang telah memberikan layanan telekomunikasi generasi kedua (GSM) dan kedua setengah (GPRS). Jika operator tersebut akan mengimplementasikan teknologi UMTS maka ada penambahan perangkat seperti base station (Node B) dan RNC(Radio Network Controller) dan upgrade software. Adapun yang harus diupgrade adalah pada radio akses karena GSM menggunakan metode akses TDMA dan FDMA dan menggunakan frekuensi radio 900KHz dan 1800 MHz sedangkan UMTS menggunakan metode akses WCDMA(Wideband Code Division Multiple Access) dengan frekuensi radio 5 MHz. oleh karena itu perlu penambahan radio access network control (RNC) dan juga perlu penambahan base station WCDMA (Node B) dan tentunya juga terminal harus diganti dan juga upgrade software pada MSC,SGSN dan GGSN.

Oleh karena itu untuk mengimplementasikan UMTS sebagai teknologi generasi ketiga membutuhkan biaya yang besar. Biaya tersebut diperuntukkan untuk membayar lisensi 3G kepada pemerintah, membayar lisensi 3G kepada vendor 3G, biaya penambahan Base Station/Node B, RNC(Radio Network Controller) dan biaya upgrade software pada MSC (Mobile Switching Centre), SGSN(Serving GPRS Support Node), GGSN(Gateway GPRS Support Node) dan jaringan lain.

Salah satu contoh layanan yang paling terkenal dalam 3G adalah video call dimana gambar dari teman kita bicara dapat dilihat dari handphone 3G kita. Layanan lain adalah , video conference, video streaming, baik untuk Live TV maupun video portal, Video Mail, PC to Mobile, serta Internet Browsing.

Tantangan yang muncul adalah, Apakah pelanggan membutuhkan layanan tersebut? Jawabannya kita bisa perdebatkan. Adalah sangat bijaksana jika kita melihat layanan sebelumnya yang sudah pernah ada. Kita mulai dengan layanan WAP (Wireless Application Protocol) pada jaringan GSM dimana kita bisa mengakses berita melalui handphone berarti kita bisa melakukannya dimana saja dan kapan saja. Apakah layanan ini digolongkan sukses? Sangat sedikit orang yang menggunakannya waktu itu sehingga saya menyebutnya layanan yang tidak sukses.

Kenapa tidak sukses? Selain dari faktor utama kebayakan pengguna belum membutuhkan, akses data yang lambat dibandingkan dengan akses lain seperti dial-up dan WLAN merupakan alasan lain dan juga pelanggan kurang puas dengan tampilan yang kecil di layar handphone.

Sekarang kita bandingkan dengan layanan SMS (Short Message Services) yang awalnya tidak diperkirakan akan menjadi success story karena hanya teks singkat. Lalu kenapa sms menjadi killer application? Alasan pertama adalah, SMS tidak membutuhkan banyak perangkat tambahan dalam jaringan GSM sehingga tidak membutuhkan investasi yang besar dan yang kedua teknologi SMS mudah dimengerti, mengirim dan menerima sms itu mudah maka orang mudah mengerti fungsinya sehingga mereka menilainya layanan yang realistis.

Banyak orang mempelajari fenomena sms ini tetapi tidak dapat dibuat suatu rumusan yang baku untuk membuat layanan baru supaya bisa sukses seperti sms. Akan tetapi ada beberapa yang dapat dipalari dari keseksesan sms untuk memberikan layanan baru yaitu :

• Layanan yang diberikan harus sederhana

• Implentasi teknologinya juga harus mudah

• Interoperabiliti dengan jaringan lain dibuat semudah mungkin

• Fungsi dari layanan tersebut harus mudah dimengerti

• Pola pentarifan yang digunakan disesuaikan dengan layanan sejenis

UMTS merupakan kelanjutan dari teknologi GSM/GPRS dimana perbedaan utamanya adalah kemampuan akses data yang lebih cepat. Kecepatan akses data dalam UMTS bisa mencapai 2Mbps (indoor dan low range outdoor). Akan tetapi jika kita bandingkan dengan GPRS maka kecepatan datanya juga bisa mencapai 115 kpbs dimana untuk penggunaan akes internet sudah memadai.Dalam analisa saya, GPRS kurang sukses di pakai di Indonesia karena belum banyak pelanggan yang membutuhkan akes internet dalam keadaan bergerak, tarif yang mahal dibandingkan dengan layanan yang diberikan oleh WLAN, kecepatan akses data yang belum stabil merupakan beberapa alas an kurang suksesnya implementasi teknologi GPRS.

Generasi keempat Teknologi Telekomunikasi Bergerak (3.5G dan 4G)

Untuk meningkatkan kecepatan akses data yang tinggi dan full mobile maka standar IMT-2000 di tingkatkan lagi menjadi 10Mbps,30Mbps dan 100Mbps yang semula hanya 2Mbps pada layanan 3G.. Kecepatan akses tersebut didapat dengan mengguanakan teknologi OFDM(Orthogonal Frequency Division Multiplexing) dan Multi Carrier.Di Jepang layanan generasi keempat ini sudah di implementasikan.

Penutup

Teknologi telekomunikasi akan terus berkembang terus dan penelitian ke generasi

kelima juga sudah dimulai. Kita bangsa Indonesia adalah pemakai teknologi tersebut sehingga kita harus bisa memilih teknologi yang benar-benar dibutuhkan masyarakat Indonesai yang jumlahnya sekitar 230 juta.

Layanan telekomunikasi dasar seperti telepon dan sms dengan biaya yang terjangkau yang sangat dibutuhkan masyarakat khususnya yang tinggal di luar kota-kota besar. Dibeberapa daerah yang kami survey ternyata masih banyak ibukota kecamatan yang belum memiliki fasilitas telepon kabel sekalipun padahal daerah tersebut adalah daerah yang potensial sedangkan di Jakarta untuk mendapatkan layanan pasang baru (PSB) diberikan diskonbesar-besaran dan bahkan gratis.

Sumber : http://wahdisblog.blogspot.com

CGI (Computer-generated imagery)

ketika menggunakan fotografi dalam membuat sebuah visual, maka obyek yang didapatkan adalah apa adanya. Ketika kita menginginkan sedikit perubahan dan penyesuaian maka diperlukan pemotretan ulang. Gley Taylor dari Taylor James (pembuat CGI pertama) memberi contoh sebuah project Motorola yang mereka kerjakan, project tersebut berawal dari hanya image untuk iklan cetak.

CGI merupakan tehnik penerapan teknologi komputer grafik untuk pembuatan efek kusus (special effect) dalam film. Perangkat lunak (software/program) komputer yang biasanya digunakan dalam penerapan CGI antara lain 3ds Max, Blender, Light Wafe 3D, Maya, dan Autodesk Softimage.

SEJARAH CGI

CGI 2D pertama kali digunakan dalam film pada tahun 1973 dari Westworld, meskipun pertama penggunaan gambar 3D tadinya dalam sequel, Futureworld (1976), fitur yang dihasilkan komputer-wajah dan tangan yang dibuat oleh University of Utah maka siswa lulusan Edwin Catmull dan Fred Parke . Dua film berat untuk membuat investasi dalam CGI, Tron (1982) dan The Last Starfighter (1984), adalah kegagalan komersial, sehingga sebagian besar direktur untuk memindahkan foto ke CGI yang seharusnya terlihat seperti mereka diciptakan oleh komputer. Photorealistic CGI tidak menang atas industri film sampai tahun 1989, ketika The Abyss memenangkan Academy Award untuk Visual Effects. Industri Kecil dan diproduksi Magic photorealistic CGI efek visual, termasuk makhluk laut dikenal dgn penuh kasih air weenie, untuk film.

2D CGI semakin muncul dalam "tradisional" film animasi, dimana supplemented penggunaan tangan-ilustrasi cels. berkisar antara digital menggunakan tweening gerakan antara frame, untuk mata setengah-efek 3D seperti pemandangan di ballroom Kecantikan dan Beast. Pada tahun 1995, yang pertama sepenuhnya komputer-fitur yang dihasilkan film, Pixar's Toy Story, seorang yg sukses komersial. Tambahan digital animasi studio seperti Blue Sky Studios (Fox) dan Pasifik Data Gambar (Dreamworks SKG) menjadi produksi, dan perusahaan yang ada seperti animasi Disney mulai membuat transisi dari tradisional ke animasi CGI. Antara 1995 dan 2005 rata-rata efek anggaran untuk berbagai fitur-release film skyrocketed dari $ 5 juta menjadi $ 40 juta. Menurut seorang eksekutif studio, pada 2005, lebih dari separuh dari fitur film ada efek yang signifikan.

Pada awal 2000, komputer-gambar yang dihasilkan menjadi dominan bentuk efek khusus. Teknologi progressed to the point yang menjadi mungkin untuk menyertakan virtual doubles ketangkasan yang hampir tak dari aktor mereka diganti. Komputer tambahan yang dihasilkan juga menjadi digunakan secara ekstensif dalam adegan keramaian. Garis waktu yang CGI dalam film yang rinci menunjukkan daftar perintis menggunakan komputer-gambar yang dihasilkan dalam film dan televisi.

CGI untuk film biasanya diberikan sekitar 1,4-6 megapixels. Toy Story, misalnya, telah diberikan pada 1536 × 922. Waktu yang diperlukan untuk membuat satu frame biasanya sekitar 2-3 jam, dengan sepuluh kali bahwa untuk adegan yang paling kompleks. Kali ini tidak banyak berubah dalam dekade terakhir ini, karena kualitas gambar yang sama di progressed menilai sebagai perbaikan hardware.

Perkembangan teknologi CGI dilaporkan setiap tahun di SIGGRAPH, sebuah konferensi tahunan pada komputer grafis dan teknik interaktif, setiap tahun dihadiri oleh puluhan ribu profesional komputer. Pengembang komputer permainan 3D dan video kartu berupaya untuk mencapai kualitas visual yang sama pada komputer pribadi secara real-time seperti itu mungkin untuk CGI dan film animasi. Dengan kemajuan pesat dari real-time rendering kualitas, seniman mulai menggunakan mesin-mesin permainan untuk membuat film non-interaktif. Bentuk seni ini disebut machinima.

Walt Disney Animation Studios merupakan unsur utama dari The Walt Disney Company, dan tertua yang ada animasi studio di dunia. Fitur animasi studio adalah suatu bagian dari Walt Disney Productions 1934 dari awal produksi pada Snow White dan Seven Dwarfs, ketika selama restrukturisasi perusahaan untuk membuat The Walt Disney Company, yang secara resmi menjadi anak perusahaan dari perusahaan di bawah nama Walt Disney Feature Animation. Pembagian mengambil nama sekarang pada tahun 2007.

Walt Disney mulai berkembang menjadi fitur dalam 1937, tarik animators dipilih dari pelajaran singkat divisi yang sebelumnya merupakan seluruh Walt Disney Productions. Hasilnya adalah yang pertama fitur animasi di Inggris dan Technicolor, Snow White dan Seven Dwarfs. Snow White menjadi belum pernah terjadi sebelumnya sukses ketika dirilis ke bioskop pada Februari 1938, dan dan banyak fitur yang kemudian menjadi produksi film klasik. Pertama fitur ini dipaparkan sebagai dibuat 'multiplane technicolor', sejak kedua multiplane kamera dan technicolor masih sesuatu yang baru di bidang animasi. Mengikuti keberhasilan dari fitur ini, Disney diperluas kepada perusahaan operasi, pindah ke dalam hidup tindakan-fitur, televisi, dan tema taman.

Disamping keberhasilan seperti Snow White, Dumbo, dan Cinderella, Disney juga diarahkan pada Fitur Video staf membuat film-film eksperimental dan bergaya seperti Fantasia dan Sleeping Kecantikan kerugian yang berkelanjutan dan mereka tidak menghitung biaya sampai dekade setelah mereka merilis asli. Pada tahun 1962, Walt Disney menutup korporasi pendek subjek departemen, yang memfokuskan perhatian terutama di televisi dan fitur film produksi (studio yang akan memproduksi secara berkala featurettes dan sporadis pada celana dasar, termasuk film bintangi Winnie the Pooh, Mickey Mouse, dan Roger Rabbit ).

Namun, ekspansi bertepatan dengan baik penurunan pendapatan dan kualitas perusahaan. Kompetisi dari studio drove animator gaji ke tingkat tinggi, membuat animasi tradisional dilengkapi dengan proposisi mahal, dan di awal tahun 2000, besar layoffs staf dibawa turun ke nomor 600. Memutuskan bahwa alasan untuk tidak berhasil mengambil kotak kantor adalah kenyataan bahwa mereka masih menggunakan metode tradisional animasi dalam waktu Pixar, Dreamworks Animation, dan Blue Sky Studios yang memproduksi film-film CGI sangat sukses, Disney WDFA diubah menjadi CGI studio, performa lebih layoffs off-nya dan menjual peralatan tradisional animasi. Paris studio ini ditutup pada tahun 2003, dan diikuti Orlando studio sesuai pada tahun 2004. Orlando studio yang telah berubah menjadi sebuah atraksi di taman hiburan Disney.

Meskipun akuisisi, Walt Disney dan Pixar Animation Studios terus mempertahankan terpisah studio film dan melepaskan mereka di bawah terpisah spanduk, dengan mantan Pixar eksekutif Edwin Catmull dan John Lasseter menjabat sebagai studio kedua 'presiden dan Chief Creative Officer, masing-masing. Keduanya dibawa oleh DFE film yang reinvigorate ke Walt Disney Animation Studios, prestasi yang telah mengendur selama tujuh film seperti The Emperor's New alur dan Home pada Rentang adalah kantor kotak bom. Walt Disney Animation Studios mengumumkan bahwa setelah Beranda di Kisaran akan terakhir 2D-tradisional dan film animasi Chicken Little dan seterusnya, semua Walt Disney Animation Studios film akan CGI, namun studio akan kembali ke animasi 2D-tradisional dengan 2009 rilis The Princess dan Frog. Film yang di antara Beranda di Kisaran dan The Princess dan Frog (Chicken Little, Meet the Robinsons, dan Bolt) telah dilakukan di CGI.

Dan di zaman sekarang film-film yang beredar di bioskop-bioskop kebanyakan mengggunakan Tehnik CGI, karena dengan kita menggunakan Tehnik CGI tersebut maka proses pembuatannya pun bisa dibilang lebih cepat dan hasilnya pun memuaskan.

Video Games

Games sebuah kata yang sangat menyenangkan bagi sebagian orang di dunia ini karena dengan adanya bisa membuat otak atau pikiran kita kembali segar. Namun terlalu banyak bermain game juga tidak bagus karena bisa membuta kita bermalas-malasan dan melupakan segala tugas atau pekerjaan kita. Pada kesempatan kali ini, saya akan menerangkan perkembangan sebuah konsol games.

GENERASI PERTAMA

Game bermula pada tahun 1972, pada saat itu, orang masih belum mengenal apa itu konsol, apa itu game komputer, yang ada hanya istilah ”video game”, yaitu sebuah permainan elektronik yang menampilkan gambar bergerak (video). Pada tahun 1972 ini, sebuah perusahaan bernama Magnavox meluncurkan video game pertama, yaitu Odyssey.

Boleh dibilang, Odyssey bukanlah sebuah mesin yang sukses, penjualannya tidak menunjukkan antusias konsumen. Tidak lama berselang, sebuah game arcade legendaris Atari bertitel Pong muncul. Pong merupakan sebuah game sederhana yang mengambil konsep permainan tenis, satu bola dan 2 papan di kiri dan kanan, pemain sebisa mungkin harus berusaha mengembalikan bola ke daerah lawan, tentu kita sudah pernah melihat game yang hingga 2009 ini masih dimainkan.

Atari merilis Pong dalam bentuk sebuah mesin ding dong bernama Sears. Akhirnya, pada tahun 1975, Magnavox menyerah dan menghentikan produksi Odyssey. Sebagai gantinya, mereka mengikuti jejak Atari, memproduksi mesin ding dong bernama Odyssey 100, yang khusus menyajikan game Pong.

Magnavox Odyssey

GENERASI KEDUA

Fairchild VES

Pada tahun 1976, Fairchild mencoba menghidupkan kembali dunia video game dengan menciptakan VES (Video Entertainment System). VES adalah mesin pertama yang disebut ”konsol”. Konsol ini menggunakan kaset magnetik yang disebut cartridge. Nah, konsep ini kemudian diikuti oleh beberapa produsen lain, termasuk Atari, Magnavox, dan RCA, ketiga perusahaan tersebut juga merilis konsol serupa.

Pada tahun 1977, dunia konsol menjadi tidak populer, game-game yang ada tidak berhasil menarik minat. Fairchild dan RCA mengalami kebangkrutan. Praktis, hanya ada Atari dan Magnavox yang masih bertahan di dunia video game. Sekitar tahun 1978, Magnavox meluncurkan Odyssey 2, seperti halnya Odyssey pertama, konsol ini pun gagal menjadi hit. Tak lama berselang, Atari meluncurkan konsol legendaris, Atari 2600, yang terkenal dengan game Space Invaders-nya. Dan mulai tahun 1980, berbagai produsen konsol muncul, dan mereka mengambil Atari 2600 sebagai konsep dasar, perkembangan dunia game pun semakin pesat.

Tiga tahun berselang, tepatnya tahun 1983, dunia video game kembali ambruk. Game-game yang kurang kreatif membuat konsol kembali mendapat sambutan dingin, apalagi, PC saat itu menjadi semakin canggih. Orang lebih memilih membeli PC ketimbang konsol video game, selain untuk bermain, PC juga produktif untuk bekerja.

Kampanye seperti inilah yang terjadi di pasar dan membuat hampir seluruh perusahaan konsol mengalami kebangkrutan. Dan tahun 1983 ini menjadi titik di mana game-game komputer (PC Game) semakin berkembang pesat, hingga saat ini. Pelopor PC ber-game saat itu adalah Commodore 64, konsol sekaligus personal computer yang menyediakan tampilan grafis 16-warna dan memiliki kapasitas memori jauh lebih baik dari konsol videogame model apa pun.

Atari 2600, sempat hit tahun 80-an. Memiliki “adik” bernama Atari 2600 Jr.

Atari 2600

Atari 2600 Jr

GENERASI KETIGA

Famicom dari Nintendo

Hancurnya dunia konsol, menggugah perusahaan bernama Famicom untuk mencoba industri videogame kembali. Perusahaan Jepang ini menciptakan gebrakan baru, sebuah konsol bernama Famicom/Nintendo Entertainment System (NES) dirilis di akhir 1983. Konsol ini menampilkan gambar dan animasi resolusi tinggi untuk pertama kalinya. Setelah mendapat sambutan hangat di Jepang, Famicom memperluas pemasarannya ke Amerika, yang dikenal dengan NES (Nintendo Entertainment System). Nintendo memiliki chip pengaman pada cartridge game mereka, dengan demikian seluruh game yang akan dirilis haruslah seijin developer Nintendo. Dan akhirnya, muncul sebuah game legendaris, Super Mario Brothers, yang dibintangi karakter fenomenal yang tetap eksis hingga kini, Mario.

GENERASI KEEMPAT

NES mendapat sambutan hangat di seluruh dunia, dan sebuah perusahaan bernama Sega mencoba menyaingi Nintendo. Pada tahun 1988, Sega merilis konsol next-generation mereka, Sega Mega Drive (yang juga dikenal dengan Sega Genesis). Konsol ini menyajikan gambar yang lebih tajam dan animasi yang lebih halus dibanding NES. Konsol ini cukup berhasil memberi tekanan, tetapi NES tetap bertahan dengan angka penjualan tinggi. Dua tahun berselang, pada 1990, Nintendo kembali menggebrak dengan konsol next-gen mereka, SNES (Super Nintendo Entertainment System). Selama 4 tahun, Nintendo dan Sega menjadi bebuyutan, meskipun ada beberapa produsen seperti SNK dengan NeoGeo-nya, NEC dengan TurboGrafx-16 dan Phillips CD-i, tapi kedua konsol mereka begitu handal dan populer.

SNK NeoGeo

NEC dengan TurboGrafx-16

Phillips CD-i

GENERASI KELIMA

Panasonic 3DO

Mulai dari 1990 sampai 1994, Sega dan Nintendo tetap bersaing. Berbagai game fenomenal dirilis. SNES menyertakan chip Super FX pada cartridge mereka, dan Sega menggunakan Sega Virtua Processor, keduanya bertujuan untuk meningkatkan kualitas grafis dari game. Alhasil, SNES dan Sega saling beradu dengan game-game keren seperti Donky Kong Country (SNES) dan Vectorman (Sega).

Awal generasi kelima dimulai ketika tahun 1993, sebuah perusahaan ternama, Panasonic, merilis konsolnya yang bernama Panasonic 3DO. Ini adalah konsol pertama yang menggunakan CD sebagai pengganti cartridge. Harganya yang sangat mahal membuat konsol ini tidak populer, 3DO tidak bertahan lama dan harus segera menghentikan produksinya

Selanjutnya, tahun 1994, Atari kembali meluncurkan konsol baru untuk menandingi Nintendo dan Sega. Atari Jaguar jelas jauh lebih canggih ketimbang NES maupun Mega Drive, tetapi penggunaannya yang sulit menjadi batu sandungan, belum lagi, pada tahun yang sama, Sony merilis konsol super legendaris, PlayStation. Atari bangkrut dan akhirnya melakukan merger.

Playstation 1

Konsol basis CD yang pertama kali menuai sukses adalah Sony PlayStation. Konsol Jepang ini segera mendapat sambutan hangat, dan hingga saat ini, PlayStation sudah terjual ratusan juta unit. PlayStation yang juga disebut PS-One merupakan konsol terlaris sepanjang masa. Sega dan Nintendo tampaknya menyadari ketertinggalan mereka dari Sony. Sega kemudian merilis Sega Saturn, dan Nintendo mengeluarkan Nintendo 64. Tapi, sayangnya, duo konsol tersebut udah nggak sekuat dulu lagi.

Sega Saturn

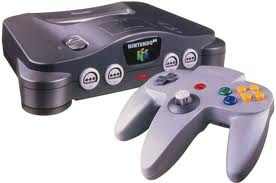

Nintendo 64

GENERASI KEENAM

Setelah jatuhnya Nintendo dan Sega, kini dunia konsol jadi milik Sony. PlayStation menjadi raja dan bisa dibilang tidak memiliki pesaing. Sega mencoba meluncurkan Sega Dreamcast pada 1998 untuk mematahkan dominasi Sony, tetapi kembali gagal, akhirnya pada tahun itu juga, Sega mengundurkan diri dari dunia produsen konsol.

Sony semakin ’merajalela’ ketika mereka berhasil merilis konsol barunya, PlayStation 2, yang sudah berbasis DVD pada tahun 2000. Nintendo mencoba bertahan di dunia konsol dengan merilis GameCube. Konsol ini tidak menggunakan DVD 12 cm biasa, melainkan DVD yang berukuran lebih kecil, yaitu 8 cm. Ukuran keping medianya yang lagi-lagi nyeleneh membuat GameCube kurang populer.

nintendo gamecube

microsoft xbox

sony playstation 2

Satu-satunya pesaing serius PlayStation 2 adalah Xbox. Sebuah konsol keluaran Microsoft ini menggebrak dengan tampilan visual yang sangat tajam dan berkualitas yang kala itu lebih menarik dibanding dengan PlayStation 2. Sayangnya game-game Xbox ternyata tidak sepopuler PlayStation 2. Satu game Xbox yang menjadi hit dan cukup fenomenal yaitu Halo. Karena game ini sudah memanfaatkan fasilitas ‘unggul’ dari Microsoft, yaitu Xbox Live.

GENERASI KETUJUH

Xbox 360

Nintendo Wii

Playstation 3

Boleh dibilang, Xbox terlambat meluncur ke pasaran dibanding PlayStation 2, dan support game-game tenar juga sangat minim. Tetapi, Microsoft seolah belajar dari kesalahannya. Pada saat Sony masih melakukan riset untuk konsol PlayStation 3 yang menggunakan Blu-Ray, Microsoft kali ini telah mengambil seribu langkah lebih cepat. Xbox 360, konsol generasi terkini yang memanfaatkan media HD-DVD (nantinya) meluncur pada November 2005 silam.

Xbox 360 hadir dengan segudang fitur istimewa, mulai dari grafis, hingga titel-titel game terkenal. Di antaranya Best Game of The Year 2006 versi beberapa situs game terkemuka, Gears of War. Apalagi, Xbox Live semakin disempurnakan, dan mendapat sambutan luar biasa dari para gamer.

Kali ini, giliran Sony yang terlambat. PlayStation 3 dirilis pada November 2006, selang seminggu sebelum Nintendo meluncurkan terobosannya, yaitu Nintendo Wii. Posisi PlayStation 3 kurang menguntungkan, selain karena Xbox 360 sudah keburu tenar duluan, Wii juga menawarkan inovasi pada stik kontrol mereka yang ’motion sensitive’. Apalagi, harga konsol terbaru Sony itu merupakan yang paling mahal dibanding dua pesaingnya. Alhasil, penjualan PlayStation 3 menjadi yang terendah di bawah Xbox 360 dan Wii hingga artikel ini ditulis.

Sumber : http://www.kaskus.us/showthread.php?t=4988937

Selasa, 30 November 2010

Computer Security – Wi-fi Security

Industry Nirkabel atau Wi-fi telah berkembang secara fenomenal selama beberapa tahun terakhir. Metode transmisi pada nirkabel digunakan untuk komunikasi data pada telepon seluler, PDA nirkabel, pager teks, dan yang paling penting LAN nirkabel (WLAN). Saat ini ada beberapa teknologi yang berbeda untuk jaringan nirkabel, sebagian besar pengguna yang membutuhkan jaringan ini adalah perusahaan. Ada begitu banyak metode dan bentuk serangan hacker untuk mencuri data perusahaan. Nirkabel dirancang untuk kenyamanan tetapi juga dapat menjadi sangat berbahaya bagi perusahaan anda.

Faktor Keamanan

Ada 5 elemen yang mendefinisikan keamanan dilingkungan nirkabel adalah sebagai berikut :

1. Pencurian

Pengguna yang tidak sah sering mencoba untuk masuk atau login ke jaringan utnk mencuri data perusahaan untuk keuntungannya sendiri. Pada beberapa kasus sering kita jumpai bahwa yang menjadi pengguna tersebut adalah mantan karyawan atau bekas karyawan dari perusahaan itu sendiri. Sebelum karyawan tersebut meninggalkan perusahaan, terkadang karyawan yang kesal atau marah karena diberhentikan secara sepihak berupaya untuk mencuri data-data perusahaan. Inilah sebabnya mengapa jenis ukuran keamanan termudah adalah dengan menonaktifkan account pengguna pada saat penghentian. Tindakan ini adalah ukuran keamanan yang baik dan mencegah kemungkinan penyalahgunaan account selama masa transisi keluar dari perusahaan.

2. Kontrol Akses

Banyak perusahaan mengatur izin aksesnya secara sederhana. Anda harus waspada bahwa jaringan yang dirancang untuk meningkatkan interoperabilitas adalah hal yang sederhana bagi pengguna untuk mengklik icon “Networking Neighborhood” di Windows dan dapa melihat semua perangkat kabel dan nirkabel pada segmen jaringan tersebut. Beberapa pengguna ingin berbagi dokumen dari karyawan satu ke karyawan ke lainnya sehingga merka hanya berbagi “DriveC” pada jaringan. Tetapi setelah mereka men-share dokumen tersebut biasanya mereka lupa untuk mematikan atau menonaktifkan sharingan tersebut, sehingga semua orang yang berada di dalam segmen jaringan dapat membaca Drive C tersebut. Jaringan nirkabel tidakhanya memiliki semua kerentanan akses control yang sama seperti jaringan kabel tetapi mereka dapat dengan mudah diakses oleh pihak luar.

3. Otentikasi

Apakah anda tahu jika pengguna login benar-benar orang itu? Ini adalah praktek yang terlalu umum bagi orang lain untuk mengotentikasikan diri ke server. Dalam sebagian besar jaringak nirkabel sering mengkonfigurasi satu account “Wireless Pengguna” dan account dapat digunakan oleh perangkat yang berbeda. Masalahnya serang hacker dapat dengan mudah masuk kedalam account umu dan dapat mengakses ke jaringan anda. Untuk mencegah pengguna yang tidak sah dari otentikasi dirinya ke dalam jaringan Anda, Anda dapat mengatur router untuk mengijinkan koneksi hanya dari yang berwenang yaitu kartu jaringan nirkabel. Setiap kartu jaringan nirkabel memiliki Media Access Control (MAC) yang unik untuk mengidentifikasi hal itu. Anda dapat memberitahu router anda untuk mengotentikasi para pengguna nirkabel dengan kartu jaringan yang pra-otentikasi untuk menggunakan jaringan anda. Hal ini sangat melindungi anda dari hacker.

4. Enkripsi

Jika seorang pengguna tidak bisa langsung login ke jaringan anda, mungkin hacker menggunakan “packet sniffer” nirkabel untuk mencoba dan menguping pada lintasan jaringan. Dengan cara itu, jika hacker tidak dapat mengotentikasi dirinya sendiri ke jaringan anda tetapi hacker masih bisa mencuri data korporat sensitif dengan memantau lintasan anda untuk informasi yang dapat digunakan. Selain dapat melihat data pribadi, hacker juga dapat melihat nama pengguna, kata sandi dan informasi pribadi lainnya.

Wireless router akan mendukung tingkat menengah dan kuat enkripsi yang mengacak data dan membuatnya tidak dapat digunakan kepada siapapun yang berusaha menguping pada lintasan jaringan. Hanya pengguna di kedua sambungan resmi yang dapat melihat dan menggunakan data. Sayangnya sebagian pengguna tidak mengaktifkan enkripsi pada perangkat nirkabel mereka untuk melindungi diri utuk menghadapi eavesdropping. Kebanyakan wireless router memiliki situs Web internal yang memungkinkan untuk konfigurasi yang sangat sederhana dan mudah untuk data pribadi. privasi Wired setara (WEP) adalah sebuah protokol keamanan untuk jaringan area lokal nirkabel (WLAN) yang menawarkan tingkat keamanan yang sama dengan LAN yang menggunakan kabel.

Wired LAN menawarkan keamanan lebih besar dari LAN WLAN karena menawarkan pelindungan secara fisik yang terletak disebuah bangunan, sedangkan jaringan nirkabel dalam gedung tidak ada perlindungan dari akses yang tidak sah bilai tidak ada enkripsi yang digunakan. WLAN tidak memiliki confinements fisik yang sama dan lebih rentan terhadap hacker. WEP memberikan keamanan dengan mengenkripsi data melalui gelombang radio sehingga terlindungi. Sebagian besar router nirkabel menawarkan 64-bit dan 128-bit enkripsi dengan kunci enkripsi userspecified yang mengacak data anda sesuai dengan masukan anda. Kunci ini diperlukan pada titik-titik untuk memecahkan kode data ke dalam bentuk yang mudah digunakan.

5. Perlindungan

Safeguard atau perlindungan yang adalah untuk bsa berhubungan dengan WLAN anda dan router nirkabel anda. Anda harus mengambil langkah-langkah diatas ke dalam pertimbangan yang serius dan membentuk sebuah kunci enkripsi seyidaknya 64-bit tetapi sebaiknya pada tingkat128-bit. Namun, penting untuk dicatat bahwa beberapa kartu jarngan nirkabel hanya mendukung tingkat enkripsi yang lebih rendah. Banya perusahaan mengeluarkan biaya besar untuk memiliki kartu yang mendukung tingkat enkripsi 128-bit. Setelah Anda mengaktifkan enkripsi, maka Anda mungkin melihat bahwa sistem Anda mendukung lintasan hanya dengan kartu MAC, dengan jaringan nirkabel anda dapat menentukan alamat yang dituju. Ini menghalangi seseorang untuk mencoba masuk ke WLAN Anda dari luar bangunan Anda atau dari tempat parkir yang ada di kisaran array transceiver nirkabel Anda.

Faktor Kemanan WLAN

Kesulitan utama dalam membangun jaringan nirkabel adalah untuk mendukung keamanan yang efektif sehingga pengguna dapat mengakses jaringan anda tanpa takut orang lain mengetahui data melalui gelombang udara di atau dekat perimeter gedung kantor Anda. Keamanan WLAN Anda tetap merupakan wilayah perdebatan dan kekhawatiran besar di masa mendatang.

WEP (Wired Equivalent Privacy)

WEP merupakan suatu algoritma enkripsi yang digunakan oleh shared key pada proses autentikasi untuk memeriksa user dan untuk meng-enkripsi data yang dilewatkan pada segment jaringan wireless pada LAN. WEP digunakan pada standar IEEE 802.11. WEP juga merupakan algoritma sederhana yang menggunakan pseudo-random number generator (PRNG) dan RC4 stream cipher. RC4 stream cipher digunakan untuk decrypt dan encrypt.

Alasan memilih WEP

WEP merupakan sistem keamanan yang lemah. Namun WEP dipilih karena telah memenuhi standar dari 802.11 yakni:

a) Exportable

b) Reasonably strong

c) Self-Synchronizing

d) Computationally Efficient

e) Optional

WEP dimaksudkan untuk tujuan keamanan yakni kerahasiaan data, mengatur hak akses dan integritas data. Selain WEP terdapat standar lain yakni standar 802.1x yakni EAP atau VPN.

WEP Keys

WEP keys diimplementasikan pada client dan infrastrukturnya digunakan pada Wireless LAN. WEP keys ini merupakan alphanumeric character string yang memiliki dua fungsi pada Wireless LAN. Pertama, WEP keys ini dapat digunakan untuk verifikasi identitas pada authenticating station. Kedua, WEP keys dapat digunakan untuk data encryption.

WEP keys terdiri atas dua tipe, yakni tipe 64-bit dan tipe 128-bit. Untuk memasuki static WEP keys melalui client atau infrastruktur seperti bridge atau access point adalah muda.

Terkadang tampilan untuk memasuki WEP keys berupa checkbox yang menyeleksi 40-bit atau 128-bit WEP. Terkadang tampilannya bukan checkbox, oleh karena itu administrator harus mengetahui berapa banyak karakter yang ditanyakan. Pada umumnya software client akan mengijinkan untuk memasukkan WEP keys baik berupa format alphanumeric (ASCII) ataupun hexadecimal (HEX).

Static WEP Keys

Untuk mengimplementasikan static WEP keys ini kita harus mengatur secara manual WEP key pada access point dan dihubungkan ke client. Ini berguna untuk memasuki WEP keys melalui infrastruktur.

Centralized Encryption Key Servers

Centralized encryption key servers ini digunakan atas dasar alasan-alasan berikut:

a) centralized key generation

b) centralized key distribution

c) ongoing key rotation

d) reduced key management overhead

Beberapa nomor dari device yang berbeda dapat bertindak sebagai Centralized key server.

WEP Usage

Ketika WEP diinisialisasi, paket data akan dikirimkan dengan menggunakan WEP untuk meng-encrypt. Namun paket header data yang berisi MAC address tidak mengalami proses encrypt. Semua layer 3 yang berisi source dan destination mengalami encrypt.

Advanced Encryption Standard (AES)

AES merupakan pengganti algoritma RC4 yang digunakan pada WEP. AES menggunakan algoritma Rijndale.

Filtering

Merupakan mekanisme keamanan dasar yang digunakan untuk mendukunng WEP dan atau AES. Filtering memiliki arti menutup semua hubungan yang tidak diijinkan dan membuka semua hubungan yang diijinkan. Filtering terdiri dari tiga tipe dasar yang dapat diimplementasikan pada WLAN, yakni:

a) SSID Filtering

b) MAC Address Filtering

c) Protocol Filtering

SSID Filtering merupakan metode penyaringan/ filtering yang bersifat elementer dan hanya digunakan untuk mengontrol hak akses. SSID merupakan nama dari jaringan.

MAC Address Filtering merupakan metoda filtering untuk membatasi hak akses dari MAC Address yang bersangkutan.

MAC filters ini juga merupakan metode sistem keamanan yang baik dalam WLAN, karena peka terhadap jenis gangguan seperti:

a) pencurian pc card dalam MAC filter dari suatu access point

b) sniffing terhadap WLAN

Protocol Filtering merupakan metoda yang memungkinkan WLAN dapat menyaring paket-paket yang melalui jaringan dari layer 2 hingga layer 7.

Attack On Wireless LAN

Seorang hacker dapat melakukan beberapa tindakan yang tujuannya adalah untuk memperoleh hak akses secara paksa dari suatu WLAN. Beberapa metoda yang digunakan hacker antara lain:

a) Passive attack (eavesdropping)

Eavesdroping merupakan penyerangan ke WLAN yang paling sederhana dan efektif. Metode ini tanpa meninggalkan jejak dari hacker itu sendiri.

b) Active attack

Merupakan metode hacking yang memungkinkan seseorang mendapat hak akses yang digunakan untuk tujuan merusak. Dengan metode ini memungkinkan hacker dapat mengacak-acak data pada jaringan

c) Jamming attack

Merupakan metode yang dapat mematikan supply tegangan pada suatu jaringan.

d) Man in the middle attack

Metode yang juga dikenal dengan istilah membajak.

Emerging Security Solution

Karena WLAN tingkat keamanannya rendah, dan karena mekanisme keamanan WEP pada end-to-end buruk. Maka digunakan standar IEEE 802.1x.

WEP Key Management

Dengan menggunakan WEP sebagai sistem keamanan maka akan dengan mudahnya hacker menembus sistem keamanan tersebut.

Solusinya adalah dengan memberi WEP key untuk setiap paketnya.

Wireless VPN

Merupakan salah satu teknologi yang berguna dalam keamanan koneksi pada Wireless LAN. Software yang digunakan untuk membangun VPN antara lain PPTP dan IP Sec.

Key Hopping Technologies

Merupakan teknologi yang memberikan solusi atas kelemahan WEP.

Temporal Key Integrity Protocol (TKIP)

Merupakan protokol yang membantu meningkatkan kerja dari WEP. TKIP digunakan untuk inisialisasi vektor (IV) dan menangani paket pasif yang mengalami proses snooping.

Solusi yang bedasarkan AES

Solusi yang didasarkan AES mungkin akan menggantikan WEP yang mengunakan RC4, tetapi sementara solusi seperti TKIP sedang diterapkan. Walaupun sekarang ini dipasaran tidak ada produk yang menggunakan AES, tetapi tetapi beberapa penjual telah memiliki produk ini hanya tinggal menunggu keputusan release nya saja. AES memiliki tinjauan yang luas sehungga sangat effisien bagi harware dan software. Konsep 802.11i adalah konsep untuk penggunaan AES, dan merupakan sebuah pertimbangan bagi pemain industri Wierless LAN. AES sepertinya merupakan sebuah penyeleseian standart.

Teknik perubahan enkripsi data merupakan sebuah solusi yang penting, AES akan menbuat dampak penting pada sistem keamanan WLAN, tetapi masih ada solusi yang msih bisa diimplementasikan pada jaringan enterprise, contohnya memusatkan encryption key server untuk mengotomatisasi handling out key. Jika radio cart pelanggan hilang, dengan AES enkripsi didalamnya, hal ini tidak akan berpengaruh, karena pencurinnya tidak bisa mengakses jaringan.

Wireless Gateway

Residential wireless gateway sekarang tersedia dengan teknologi VPN, seperti NAT, DHCP, PPPoE, WEP, MAC Filter dan bahkan sebuah built in firewall. Device ini cocok untuk kantor kecil atau lingkungan rumah dengan beberapa komputer dan jaringan ke internet. Biaya dari unit ini sangat tergantung pada servis yang ditawarkan. Beberapa dari unit hi-n bahkan mempunya static routing dan RIP v2.

Enterprise Wireless gateway adalah sebuah adaptasi spesial dari VPN dan server authehtikasi untuk jaringan wireless. Sebuah enterprise gateway berada dalam segmen jaringan kabel antara akses point dan jaringan wired akstrim. Sesuai namanya, sebuah gateway mengontrol akses dari wireless Lan ke jaringan wired, sehingga ketika seorang hacker mendapatkan akses ke segmen wireless, gateway akan melindungi sistem distribusi jaringan wired dari serangan.

Sebuah contoh dari waktu yang tepat untuk membangun sebuah enterprise wireless line gateway mungkin dapat dilihat pada situasi berikut. Anggaplah sebuah rumah sakit mempunyai 40 akses point dalam gedungnya. Investasi mereka pada akses point cukup penting, sehingga jika akses point tidak mendukung ukuran keamanan, rumah sakit bisa dalam keadaan yang sulit/bahaya dan harus mengganti semua akses point mereka. Malahan, rumah sakit dapat membangun sebuah wireless line gateway.

Gateway ini dapat terhubung antara core switch dan distribution switch (yang terhubung pada akses point) dan dapat berfungsi sebagai sebuah authentikasi dan VPN server pada jaringan yang terhubung dengan semua wireless LAN client. Malahan daripada membangun seluruh akses point baru satu (atau lebih tergantung dari kebutuhan jaringan) gateway device dapat di install dibelakang semua akses point sebagai sebuah group. Kegunaan dari tipe gateway ini adalah untuk menyediakan keamanan untuk kepentingan sebuah akses point yang tidak aman. Sebagian besar entreprise wireless gateway mendukung sebuah array dari protokol VPN seperti PPTP, IP Sec, L2TP, Sertificate, dan bahkan QoS berdasarkan profile.

802.1x and Extensible Authentication Protocol

standart 802.1x menyediakan spesifikasi untuk akses control jaringan port-based. Akses kontrol port-based sebenarnya – dan masih – digunakan dengan eterneth switch. Ketika sebuah user mencoba untuk terhubung ke port ethernet, port kemudian menempatkan koneksi user pada bloked mode untuk menunggu verifikasi dari identitas user dengan sebuah sistem authentikasi back end.

Protokol 802.1x telah dipergunakan pada banyak sistem wireless LAN dan hampir menjadi sebuah latihan standart pada banyak vendor. Ketika dikombinasikan dengan Extensible Authentication Protocol (IEP), 802.1x dapat menyediakan sebuah lingkungan yang fleksibel dan sangat aman berdasarkan berbagai macam skema authentikasi yang digunakan sekarang.

IEP, yang dulunya didefinisikan untuk point to point protokol (ppp), adalah sebuah protocol untuk bernegosiasi dengan metode authentikasi. IEP diterangkan pada RFC 2284 dan mendefinisikan karakteristik dari metode authentikasi termasuk informasi user yang dibutuhkan (pasword, sertifikat, dll), protokol yang digunakan (MD5, TLS, GSM, OTP, dll), dukungan dari igeneration, dan dukungan dari mutu authentikasi. Mungkin terdapat beberapa tipe EAP yang berada dipasar sejak IEEE dan pelaku industri membuat persetujuan pada setiap single type,atau beberapa tipe lain untuk menciptakan sebuah standart.

Corporate Security Police

Sebuah perusahaan seharusnya memiliki sebuah hubungan dengan security police yang menunjukan resiko yang unik yang ditunjukkan WLAN terhadap suatu jaringan. Contoh, dari sebuah ukuran sel yang tidak tepat yang memperkenankan hacker untuk mengambil keuntungan akses jaringan pada area parkir adalah contoh yang sangat bagus dari sebuah item yang seharusnya termasuk dalam beberapa hubungan security police. Hal lain yang perlu diperhatikan dalam security police adalah pasword yang baik, WEP yang bagus keamanan secara fisik penggunaan solusi keamanan yan bagus dan keteraturan perlengkapan hardware pada wireless LAN. Semua itu jauh dari sempurna mengingat solusi keamanan yang akan mengalami perubahan diantara organisasi-organisasi. Luasnya pembahasan security policy pada wireless LAN akan bergantung pada perlengkapan securitas dari organisasi seperti halnya luas dari daerah wireless LAN pada suatu jaringan.

Keep Sensitive Informatio Private

Beberapa hal yang seharusnya diketahui hanya oleh administrator jaringan pada level yang tepat adalah :

1. username dan password dari access point dan bridge

2. SNMP strings

3. WEP keys

4. dafta MAC address

Point penting untuk menjaga informasi ini hanya ditangan orang yang terpercaya. Kemampuan individual seperti administrator jaringan sangat penting karena seorang hacker akan sangat mudah mengunakan bagian informasi tersebut untuk mengambil keuntungan pada akses jaringan.

Physical Security

Walaupun saat physical security menggunakan jaringan wired tradisional sangat penting tapi akan lebih penting lagi perusahaan yang menggunakan teknologi wireless LAN. Untuk alasan yang telah dibahas diawal seseorang yang memiliki sebuah wireless PC card (dan mungkin sebuah antena) tidak dapat berada dalam gedung yang sama, seperti halnya suatu jaringan mengambil keuntungan akses pada jaringan yang lain. Bahkan software pendeteksi gangguanpun tak sepenuhnya cukup untuk mencegah hacker wireless LAN untuk melakukan pencurian informasi sensitif/penting. Serangan pasif tidak meninggalkan jejak, karena tidak adanya koneksi yang dibuat. Sekarang semua itu merupakan kebutuhab pasaran yang dapat menunjukkan network card dengan mode yang menjanjikan, mengakses data tanpa membuat koneksi.

Inventaris Peralatan Wireless LAN dan Security Audits

Sebagai bagian dari physical security policy, semua peralatan Wireless LAN seharusnya secara teratur dicatat disahkan dan mencegah penggunaan peralatan WLAN yang tidak sah untuk mengakses organization’s network. Jika jaringan terlalu besar dan berisi sejulah peralatan Wireless yang penting, maka inventori peralatan secara berkala sangat tidak praktis. Jika masalahnya seperti ini, penyeleseian kemanan Wireless LAN sangat penting untuk diimplementasikan, yang tidak berdasar pada hardware tetapi berdasar pada username dan password atau beberapa tipe yang bukan hardware-based peneleseian keamanan.

Menngunakan penyeleseian keamanan tingkat lanjut

Organisasi yang menerapkan WLAN seharusnya mengambil keuntungan dari mekanisme keamanan yang lebih maju yang sudah tersedia dipasaran saat ini. Ini juga diperlukan suatu kebijakan keamanan yang mengimplementasikan tentang segala sesuatu yang mengedepankan mekanisme keamanan secara menyeluruh. Karena ini merupakan teknologi baru, hak milik, dan sering juga digunakan dalam kombinasi dengan protokol keamanan yang lain, mereka harus mendokumentasikannya, sehingga jika terjadi suatu pelanggaran keamanan, network administrator dapat menentukan dimana dan bagaiman pelanggaran itu terjadi.

Publik Wireless Network

Ini sangat mutlak bahwa mereka (corporate users) dengan informasi yang sensitif pada komputer mereka akankah terhubung dengan publik wireless LAN. Ini seharusnya menjadi masalah bagi kebijakan peusahaan bahwa semua pengguna wireless berjalan di keduanya, yaitu sofware firewall pribadi dan antiviral sofware pada labtop mereka. Kebayakan publik wireles network hanya memiliki sedikit atau bahkan tanpa pengamanan pada saat membuat hubungan/konektifitas sederhana bagi pengguna dan mengurangi jumlah pendukung teknis diperlukan.

Limited dan Tracked Access

Kebanyakan perusahaan LAN memiliki beberapa metode dalam membatasi tracking akses pengguna pada LAN. Secara khusus, sistem pendukung servis authentikasi, Authorisasi, dan Laporan dipekerjakan. Tindakan pengamanan yang sama ini seharusnya didokumentasikan dan diterapkan sebagai bagian dari keamanan Wierless LAN. AAA servis akan menizinkan perusahaan untuk menempatkan penggunaan yag tepat ke kelas user tertentu. Pengunjung (misalnya) hanya boleh mengakses internet, sedangkan karyawan diperbolehkan mengakses data-data departemen dan juga mengakses intenet.

Rekomendasi keamanan

Sebagai ringkasan pada bab ini, dibawah adalah beberapa rekomendasi untuk pengamanan wireless LAN.

WEP

Jangan semata-mata hanya percaya pada WEP, tidak perduli sebaaik-baiknya kamu mengimplementasikan sebuah solusi keamaan wireless LAN end to end. Suatu peralatan wireless LAN dilindungi hanya dengan WEP hal itu bukan suatu jaminan. Ketika menggunakan WEP, jangan menggunakan WEP keys yang dihubungkan ke SSID atau ke organisasi. Membuat WEP keys sangat sulit untuk di ingat di dibawa keluar. Pada banyak kasus, WEP key dapat dengan mudah ditebak hanya dengan melihat SSID atau nama dari organisasi.

Cell Cizing

Dalam rangka mengurangi kesempatan eavesdropping, administrator harus yakin bahwa cell size dari aksess point adalah tepat. Mayoritas hackers mencari penempatan di mana sangat kecil energi dan waktu harus dihabiskan untuk memperoleh akses ke dalam jaringan tersebut. Karena alasan ini, adalah penting untuk tidak mempunyai access point yang memancarkan sinyal yang kuat yang meluas keluar daearh organisasi/perusahan kecuali jika perlu. Beberapa enterprise-level access point mengizinkan menkonfigurasi power output, yang mana secara efektif mengendalikan ukuran dari RF cell disekitar access point. Jika pembajak berada diarea perusahaan tidak dapat mendeteksi jaringanmu, kemudian jaringanmu tidak akan terbajak.

User Authentication

Sejak user authentication adalah sebuah wireless LAN paling lemah, dan standart 802.11 tidak menetapkan metode apapun dari user authentikasi, ini sangat penting bahwa administrator secepat mengimplementasikan user-based authentikasi pada saat instalasi infrastruktur wireless LAN. User authentiksi harus berdasar pada rencana device-independent seperti, username dan password, biometric, smart card, sistem token-based, atau beberapa tipe yang lain dari alat keamanan yang mengidentifikasi user, bukan pada hardware. Solusi yang kamu terapkan seharusnya didukung authentikasi bi-direcsional antara server authentikasi dan wireless client.

Security Need

Memilihlah suatu solusi keamanan yang sesuai dengan anggaran dan kebutuhan organisasimu, keduanya untuk hari ni dan seterusnya. Wireless LAN memperoleh popularitas yang sangat cepat karena kemudahannya dalam pengimplementasian. Ini berarti bahwa wireless LAN yang dimulai dari sebuah access point dan 5 buah client dapat tumbuh dengan cepat menjadi 15 acces point dan 300 client. Mekanisme keamanan yang sama bekerja dengan baik untuk satu accses point tidak akan bisa diterima, atau dijamin untuk 300 user. Sebuah organisasi bisa membuang uang untuk solusi keamanan yang akan tumbuh dan berkembang dengan cepat seperti perkembangan wireless LAN. Pada banyak kasus, organisasi sudah memiliki keamanan ditempatnya seperti sistem deteksi gangguan, firewall, dan RADIUS server. Ketika memutuskan pada sebuah solusi wireless LAN, maka peralatan yang ada menjadi pengaruh yang sangat penting dalam penurunan biaya.

Use additional security tool

Mengambil keuntungan dari teknologi yang ada tersedia, seperti VPNs, firewalls, intrusion detection systems (IDS), standart dan protokol seperti 802.1x dan EAP, dan client authentication dengan RADIUS dapat membantu membuat solusi wireless diatas dan melebihi standart 802.11 yang dibutuhkan. Biaya dan waktu untuk mengimplementasikan solusi ini sangat dianjurkan dari SOHO solution dan solusi perusahaan besar.

Monitoring for Rogue Harware

Untuk mengetahui penjahat accsess point, access point regular sesi penemuan seharusnya dijadwal tetapi tidak diumumkan. Dengan aktif menemukan dan memindahkan penjahat access point akan seperti menjauhkan hacker dan mengizinkan administrator untuk merawat control jaringan dan keamanan. Pemeriksaan keamanan secara regular harus dilakukan untuk menempatkan configurasi access point yan salah, dapat menjadi resiko keamanan. Tugas ini bisa dilakukan selagi mengawasi jaringan dari kejahatan penjahat access point adalah bagian dari suatu keamanan reguler yang rutin. Kini, konfigurasiharus dibandingkan denga konfigurasi yang lama dalam rangka untuk melihat jika hacker telah meng konfigurasi ulang access point. Penguncian access harus diterapkan dan dimonitor bertujuan untuk menemukan semua access yang tidak beraturan pada segmen wireless. Type pengawasan ini bahkan dapat membantu menemukan hilangnya atau tercurinya peralatan wireless client.

Switches, not hub

Petunjuk sederhana yang lain untuk mengikuti selalu menghubungkan accsess point ke switch malahan ke hub. Hub adalah peralatan broadcast, jadi setiap paket yang diterima oleh hub akan dikirimkan ke semua port hub yang lain. Jika access point terhubung dengan hub, kemudian setiap paket dikirim melalui segmen wired akan di broadcast menyeberangi segmen wireless. Kemampuan ini memberi informasi tambahan kepada hacker seperti pasword dan ip address.

Wireless DMZ

Ide yang lain untuk menerapkan keamanan untuk segmen wireless LAN adalah menciptakam WDMZ. Membuat WDMZ ini menggunakan firewall atau router biayanya dapat bergantung pada level implementasi. WDMZS biasanya diterapkan di medium dan large-scale LAN deployments. Karena pada dasarnya access point adalah alat yang tidak aman dan tidak dipercaya, mereka harus terpisah dari segmen jaringan lain oleh perlatan firewall.

Firmware & Software Updates

Updetelah firmware dan driver pada access point dan wireless card anda. Merupakan keputusan yang tepat untuk menggunakan firmware dan driver terbaru pada access point dan wireless card anda. Perusahaan-perusahaan sangat biasa mengalami kesulitan untuk mengetahui isu, security hole dan mengaktifkan fitur baru dengan melkukan update tersebut

Kesimpulan Dalam Menjaga Keamanan WLAN Anda

Wireless LAN akan menimbulkan ancaman keamanan serius bagi perusahaan-perusahaan yang percaya bahwa teknologi saja dapat memastikan kemanan bagi pengguna korporat nirkabel. ini adalah medium yang relatif tidak aman yang memiliki sejumlah potensi yang tidak hanya bisa bocor lintasan jaringan mission-critical Anda, tetapi berpotensi memungkinkan seseorang untuk mendapatkan akses tidak sah ke jaringan Anda dari luar gedung Anda. Kita telah melihat bahwa protocol yang digunakan bersama oleh Windows, Macintosh, Linux dan banyak perangkat PDA nirkabel. Dengan begitu banyak platform yang ada dalam protokol nirkabel yang sama, berpikir tentang bagaimana pola banyak serangan mungkin dalam mengorbankan integritas WLAN Anda.

Sumber : http://lecturer.eepis-its.edu/~dhoto/pelatihan/cwna/Bab%2010.doc

Sabtu, 13 November 2010

Networking TDD dan Bluetooth

Perkembangan teknologi yang kian pesat menyempurnakan kekurangan-kekurangan terhadap teknologi di masa lampau. Industry telekomunikasi sudah lahir sejak 150 tahun yang lalu dengan membentuk saluran transmisi Morse pertama antara Washington DC dengan Baltimore di Amerika Serikat. 32 tahun kemudian tepatnya tahun 1876, seorang penemu yang bernama Alxander Graham Bell mendemonstrasikan perangkat komunikasi pertama yang disebut dengan Telepon. Pada awalnya, telepon merupakan inovasi teknologi yang cerdas, karena dapat menghubungkan komunikasi antara seseorang dengan orang yang lain. Keberhasilan dia menciptakan telepon hanya perlu waktu semalam, di awal tahun 1881 Amerika mendapatkan laporan tahunan perusahaan yang menunjukkan bahwa hampir semua kota besar di Amerika Utara telah memiliki Telepon dengan total pelanggan kurang lebih 132.000 pelanggan, bakhan hampr setiap rumah di Amerika Utara telah memiliki telepon. Komunikasi nirkabel pertama tidak berlangsung sampai 30 tahun. Komunikasi dengan kabel menjadi lebih murah dan sudah mulai sampai kesetiap rumah, sedangkan sarana dengan nirkabel dan mobile cukup mahal dan sudah tidak popular lagi. Mereka menemukan aplikasi di penyiaran, antar satelit dan mobile.

TDD dan FDD

Frequency Division Duplex FDD dan Time Division Duplex TDD adalah dua skema duplexing yang paling sering digunakan dalam jaringan nirkabel tetap. Secara hsitoris, FDD telah digunakan dalam suara, aplikasi FDD juga dapat mendukung dua arah komunikasi radio dengan menggunakan dua saluran radio yang berbeda. System yang menggunakan FDD adalah saluran frekuensi yang di tularkan hilir dari radio A ke radio B dalam fixed wireless point-to-point. radio dengan frekuensi kedua mendukung transmisi dari radio B ke radio A dari arah hulu. Karena pemasangan frekuensi transmisi secara simultan pada kedua arah mungkin saja terjadi. Jumlah minimum pemisahan frekuensi harus bisa dipertahankan antara pasangan frekuensi agar tidak ada gangguan dari arah hulu dan hilir transmisi.

TDD bekerja dengan menggunakan transmisi toggling petunjku selama selang waktu. Toggling ini berlangsung sangat cepat sampai user ridak dapat melihat toggling tersebut. Secara ringkas, TDD lebih diinginkan duplexing system teknologi yang memungkinkan pengguna menggunakan peralatan komunikasi yang mereka investasikan dala spectrum.

TDD Transmission

Duplex atau rangkap transmisi informasi antara dua pengguna dapat dicapai dengan beberapa cara. Contohnya adalah FDD (Frequency Division Duplex) Transmisi, dimana saluran frekuensi yang terpisah digunakan untuk rangkap transmisi sedangkan TDD (Time Division Duplex) dapat mencapai komunikasi dua arah dengan membiarkan masing-masing pihak untuk saling berkomunikasi.

Bagian ini menggambarkan bagaimana mode TDD dan FDD yang melakukan transmisi data. Pada sebuah system FDD terdapat 2 frekuensi kanal yang digunakan untuk transmisi full-duplex. Satu frekuensi di gunakan untuk downlink atau BS (Base Station)ke Terminal Mobile (MT). lalu satu saluran lagi untuk uplink atau dari MT ke BS (Base Station) transmisi. Bagaimanapun juga sebuah sebuah sisitem TDD menggunakan channel frekuensi yang sama untul fllduplex transmisi dan penerimaan sinya pada downlink dan uplink. Hal ini dilakukan agar saluran antara downlink dan uplink dapat berbagi transmisi dengan cara mengalokasikan waktu tertentu untuk setiap transmisi danbergantian antara kedua link. System ini juga dikenal sebagai system Ping-Pong, karena data secara bergantian diterima dan dikirim. Panjang slot uplink dan downlink masing-masing diatur oleh system komunikasi dan akan disiarkan pada terminal mobile yang akan terhubung ke system atau bisa juga ditetapkan oleh standar.

Untuk meminimalkan system TDD, diperlukan suatu guardband antara uplink dan downlink yang tingkat interfensinya dapat ditoleransikan oleh system penjaga band. Dalam system ini uplink dan downlink akan memancarkan pita frekuensi yang sama, maka guardband frekuensi tidak diperlukan.

Semua stasiun TDD-CDMA dasar harus mengirimkan kerangka pada waktu fashion sinkron. BS sinkronisasi dapat dilakukan dengan menggunakan sistem waktu pusat, seperti Global Positioning Satelite (GPS) positioning sistem, atau dengan menggunakan master / topologi diaman cluster dari BSS disinkronkan melalui BS (Base Station) master. Ini adalah uatu kerugian dibandingkan dengan sistem FDD dan satu alasan mengapa sistem TDD tidak lebih banyak digunakan.

Pertama kali di usulkan pada bulan Agustus 1991 di sebuah semniat Komunikasi di Jpeang, TDD-CDMA diikuti dari TDD-TDMA (Time Division Multiple Access) system. TDMA merupakan sambungan dari sistem FDMA (Frequency Division Multiple Access). Teknologi TDMA membuat satu frekuensi yang dapat digunakan oleh beberapa pengguna dengan adanya pemisahan waktu. TDMA sangat berbeda sekali dengan FDMA, dimana pada FDMA hanya dapat digunakanuntuk satu pengguna. TDMA dianggap lebih efektif, disamping itu pula, system ini juga dapat digunakan dalam teknoligi GSM (Global System for Mobile). Semua system yang menggunakan half-duplex seperti contonhnya radio amatir yang dalam penggunaan system TDDnya fakta. Para pihak komunikasi secara bergantian menerima dan mengirim atau berbicara dan mendengarkan dengan menggunankan manual switch. Dalam era modern, system TDD, switching antara uplink dan downlink dilakukan secara otomatis. Pada topoligi star dilakukan skema akses-jamak, itu dilakukan antara unit pusat dan beberapa terminal. Pertama system komunikasi pada seluler mobile menggunakan mode TDD. Evolusi ini terjadi selama akhir tahun 1980-an. Kedua system ini di dasarkan pada metode TDMA (Time Division Multiple Access). Beberapa vendor juga sempat menawarkan telepon cordless berdasarkan TDD modus di band berlisensi.

Ada dua alasan utama untuk memilih TDD operasi. Salah satunya adalah pemanfaatan bandwidth yang lebih efisien yang diwujudkan dalam nonpaired. Penggunaan FDD akam mengakibatkan suatu tradeoff antar bandwidth yang digunakan. Alasan lain adalah saluran timbal balik antara uplink dan downlink.

Kekuatan Downlink

Kekuatan pada downlink control dalam TDD dapa dicapai dengan beberapa cara yang hapir mirip dengan system FDD, yaitu dengan cara loop tertutup. Berdasarkan perbandingan, permintaan BS (Base Station) untuk menambah dan mengurangi transmisi daya dalam rangka untuk mempertahankan tingkat kenerja yang diperlukan. Hal yang perlu diutamakan karena sifat gangguan di downlink. Karena adanya campur tangan dari uplink, maka system CDMA hanya terdiri dari pluralitas sinyal yang berasal dari semua MTs di selpengguna. Karena level sinya antara uplink dan downlink sangat berkorelasi, maka uplink dapat memperkirakan sinyal secara akurat. Sebaliknya, gangguan pada downlink adalah jumlah sinyal BSS. Satu atau dua BSS bisa mengakibatkan interfensi. Oleh karena itu, jumlah yang dihasilkan dapat bervariasi karena adanya gangguan jalur mempengaruhi dan membayangi sinyal. Maka, SIR downlink tidak bisa di perkirakan secara akurat.

TDD dan FDD qos pada jaringan Wimax.

Pada Wimax, untuk mengatur sebuah QoS (Quality of Service ) dapat dijalankan dengan menggunakan Medium Acces Control (MAC). Untuk meningkatkan QoS dan menurunkan frekuensi, Wimax memungkinkan untuk mengalokasikan kanal frekuensi. Pada Wimax, terdapat dua system duplex, diantaranya FDD dan TDD. Pada system FDD terbagi menjadi 2, yaitu continous dan Burst FDD, perbedaannya adala jika Continous dapat menerima dan mengirim secara bersamaan pada SS, sedangkang Burst tidak dapat melakukan hal tersebut, karena harl tersebut hanya bisa dilakukan pada SS yang memiliki system fullduplex. Pengalokasian bandwidth dapat dilakukan di system TDD dengan secara dinamis sesuai dengan kebutuhan trafiknya. Salah satu kelebihan TDD dala QoS adalah penentuan profile dari Burst single carrier-modulation.

Sistem Bluetooth Ad Hoc

Bluetooth adalah spesifikasi industry untuk jaringan kawasan pribadi tanpa kabel. Buetooth dapat menghubungkan untuk melakukan tukar-menukar informasi diantara peralatan. Sistem bluetooth pada awalnya dikembangkan oleh perusahaan besar yaitu Ericsson Mobile Communications pada tahun 1994 sebagai kekuatan rendah. Bluetooth bisa digunakan antara ponsel ke ponsel dan aksesoris sepeti headset dan kartu PC. Link Nirkabel yang menghubungkan perangkat ke jaringan bergerak selular dikenal sebaga multi communicator (MC) link. Teknoligi bluetooth ini sepat menemukan aplikasi dalam WLAN. Pada tahun Perusahaan Ericsson mendekati produsen lain untuk mengembangkan aplikasi teknologi buetooth secara lebih lanjut. Sebagai akibatnya kelompok minat khusus Special Interest Group (SIG) lima perusahaan besar seperti Ericsson, Nokia, IBM, Toshiba dan Intel dibentuk untuk mempromosikan bluetooth dan juga untuk mengembangkan sebuah standar industry untuk perangkat bluetooth. Pada akhir tahun 2001, lebih dari 1000 perusahaan telah menjadi anggota SIG. Blutooth beroperasi 2,4 GHz di band ISM (Industrial, Scientific and Medical), 2,483 GHz di Eropa dan Amerika Serikat, dan 2,471 GHz di Jepang. Perangkat ini menggunaka spectrum terbesar dengan layanan duplex yang menggunakan mode TDD. Pada bagian ini. Kita membahas secara singkat lapisan dair blutooth berikut dengan fungsinya. Tujuan dai pengenalan ini adalah untuk meninjau mengapa sistem TDD digunakan.

Jaringan Ad Hoc

Di dalam jangkauan satu sama lainnya bluetooth dapat membentuk jaringan Ad Hoc. Secara prinsip, komunikasi dapat mengambil master/slave topologi. Semua unit di dalam bluetooth memiliki kemampuan yang sama. Sebuah piconet dapat dibentuk dari dua atau tiga bluetooth. Menurut definisi unit yang menjalankan picanot, maksimal delapan unit dapat berbagi piconet, satu unit menjadi master dan tujuh unit sebagai budak dalam satu jaringan. Komunikasi antara master dan semua budak adalah satu koneksi dilakukan dalam mode TDD. Piconet dibedakan oleh identitas master dan mengikuti jam master. Pada topologi ini, piconet juga memiliki data rate minimum 1 Mbps. Seluruh device dalam jaringan melakukan hop secara bersamaan. Frequency hopping menggunakan 79 channel RF dalam band 2,4GHz ISM dengan spasi 1 MHz.

Pada slot yang ke-625 mikrodetik akan melakukan Transmisi dan resepsi, setiap slot akan terdiri dari satu paket. Sebuah paket memiliki tiga bidang antara lain : kode akses yang berasal dari master kode identitas,sebuah header paket yang berisi informasi kontrol, misal MAC alamat dan Bit Flow Control, dan payload yang jumlah bitnya antara 0-2.745.

Ada dua jenis link yang didefinisikan dalam bluetooth, antara lain sinkron connection-oriented (SCO) link dan asynchronous connectionless Berorientasi (ACL) link. Pada SCO link, berfungsi untuk mendukung sirkuit switchsd dan point-to-point koneksi seperti halnya suara. Unutk layanan ini, ada dua slot secara berurutan yang dicadangkan untuk transmisi pada interval tetap, yaitu ACL yang mendukung paket switched dan poni-to-point. Frekuensi hooping dilakukan pada tingkat 1.600 hop per detik. Lebih dari 79 operator di Eropa dan Amerika, dan 23 operator di Jepang dalam ISM dialokasikan bandwidth. Beberapa piconet dapat hidup berdampingan karena setiap piconet menggunakan urutan hopping yang berbeda. Waktu transmisi dikendalikan oleh master jam, tetapi picondet mungkin hidup berdampingan sejajar dengan slot.

Spread Spectrum Cordless Telephone

Cordless telepon telah digunakan secara tradisional tanpa izin band seperti 2.4GHz ISM band. Salah satu dari system tersebut telah di kembangkan menggunakan modulasi DS-SS dan operasi TDD. Pada bagian ini akan membahas lapisan fisik dari system ini dan alas an mengapa operasi TDD yang dipilih.

System Configuration

Sebuah system telepon nirkabel bisa disebut dengan jaringan pribadi karena hanya terdiri dari satu unit dasar dan sebuah headset. Karena beroperasi dala sebuah band tidak mempunyai lisensi, maka daya transmisinya harus tetap dibawah tingkat tertentu. Pada pita ISM tingkat ini biasanya sudah ditetapkan sebagai 100 mW atau 20 dBm. Di karenakan beberapa perangkat dapat menggunakan pita frekuensi yang sama maka bisa telepon yang tidak menggunakan kabel harus dirancang dengan tingkat tinggi agar bisa tahan terhadap gangguan. Hal ini biasanya di capai oleh system frekuensi yang tersedia dan bisa mengukur tingkat dari gangguan tersebut. Kemudian pita frekuensi tersebut akan memilih saluran frekuensi dimana SIR dapat diperoleh. Secara terus-menerus SIR akan di pantau dan saluran tersebut dapat diubah jika SIR tersebut yang terdegradasi. System tanpa kabel dari bab ini menggunakan ISM band 902-928 MHz untuk operasi. Ini meggunakan teknik DS-SS untuk menyebarkan sebuah diferensial 32 Kbps dan lebih dari 23 saluran frekuensi berupa modulasi FSK-adaptif (ADPCM).

Operasi TDD

Dit suara didigitalkan lalu ditransmisikan dalam TDD 9-ms. Satu milidetik waktu penjaga digunakan untuk antena untuk beralih dari penerima ke pemancar dan sebaliknya. Uniden telah memberikan alas an mengapa mereka memilih TDD. Salah satunya adalah operasi di band tidak berpasangan, dan alas an lain adalah frekuensinya efisien, karena tidak ada penjaga frekuensi yang diperlukan. Selanjutnya, penggunaan system TDD memungkinkan penerima dan pemancar untuk berbagi sirkuit RF yang mengakibatkan biaya perangkat berkurang.

Bluetooth

Bluetooth adalah spesifikasi industry untuk jaringan kawasan pribadi tanpa kabel. Buetooth dapat menghubungkan untuk melakukan tukar-menukar informasi diantara peralatan. Pita frekuensi pada Bluetooth ada lah 2,4 GHz, frekuensi ini telah menggunakan sebuah frequency hopping traceiver yang mampu menyediakan layanan komunikasi data dan suara secara real time antara host-host bluetooth dengan jarak terbatas. Kelemahan pada teknologi ini adalah jangkauannya terlalu pendek dan kemampuan taransfer data yang masih rendah.

Keamanan pada Bluetooth.

Bluetooth dirancang untuk memiliki fitur-fitur keamaan sehingga dapat digunakan secara aman dalam lingkungan apa saja. Fitur-fitur yang disediakan bluetooth antara lain Enskrip data, Autentifikasi user, Fast frekuensi-hooping dan Output power control. Fitur-fitur tersebut memiliki fungsi keamanan yang layak, dari tingkat layer/fisik radio yaitu gangguan dari penyadapan sampai tingkat yang paling rendah yaitu password dan PIN.

Bluetooth FHSS vs DSSS

Bluetooth lebih memilih menggunakan metode FHSS (Frequency Hopping Spread Spectrum) dibandingkan dengan metode DSSS (Direct Sequence Spread Spectrum). Mengapa demikian ???

1. Metode FHSS membutuhkan konsumsi daya dan kompleksitas yang lebih rendah dibandingkan dengan metode DSSS. Ini disebabkan karena metode DSSS lebih memilih untuk menggunakan kecepatan chip (chip rate) dibandingkan dengan kecepatan simbol (symbol rate) sedangkan FHSS sebaliknya. Sehingga cost DSSS akan lebih tinggi dibandingkan dengan FHSS.

2. Metode FHSS menggunakan FSK, karena FSK memiliki ketahanan yang lebih bagus untuk menghadapi ganguan dibandingkan dengan DSSS yang memilih menggunankan OPSK

Walaupun FHSS mempunyai jarak jangkauan dan transfer data yang lebih rendah dibandingkan dengan DSSS tetapi untuk layanan dibawah 2 Mbps FHSS dapat memberikan solusi cost-efektif yang lebih baik.

Kelebihan Bluetooth

Kelebihan yang dimiliki oleh sistem Bluetooth adalah:

1. Bluetooth dapat menembus dinding, kotak dan berbagai rintangan lain walaupun jaraknya hanya sekitar 10 meter.

2. Bluetooth tidak memerlukan kabel ataupun kawat

3. Dapat digunakan sebagai perantara modem

4. Di Indonesia, perkembangan bluetooth mengacu pada negara-negara maju dan sudah banyak sekali perangkat yang dilengkapi dengan sistem bluetooth sehingga memudahkan berbagai proses transfer data.

Kelemahan Bluetooth

Kekurangan dari sistem Bluetooth adalah:

1. Sistem ini menggunakan frekuensi yang sama dengan gelombang LAN standar

2. Apabila dalam suatu ruangan terlalu banyak koneksi Bluetooth yang digunakan, akan menyulitkan pengguna untuk menemukan penerima yang diharapkan

3. Banyak mekanisme keamanan Bluetooth yang harus diperhatikan untuk mencegah kegagalan pengiriman atau penerimaan informasi.

4. Di Indonesia, sudah banyak beredar virus-virus yang disebarkan melalui bluetooth dari handphone

Sumber : http://id.wikipedia.org/wiki/Bluetooth

Minggu, 06 Juni 2010

10 Teknologi Tercanggih Saat Ini

Tahun lalu di kota Horseheads, N.Y., Kevin Bredenbeck menjadi the first pilot yang mengendarai Sikorsky Aircraft’s X2 technology demonstrator. uji yang sukses tersebut membuktikan kalau X2 engineering team telah menggebrak batas wajar dunia studi baling baling Helikopter. (Menjadikannya satu satunya TIm yang pernah membuat helikopter tercepat di dunia)

Weiner’s team meletakkan 2- single rotor bersamaan (twin), 26.4-foot-long rotor yang berputar pada baling balingnya.

Sekarang, X2 team menset speed bar high—at 287 mph. “tapi ahli fisika kami bilang kalau mesin ini bisa sampai 300 knots,” Weiner says. bisa banget buat njemput pasien yang lagi koit. (pick up a patient and return to a hospital by the time a conventional helicopter simply arrived on the scene.)

Spoiler for X2 Coaxial Rotor Helicopter (Heli tercepat di dunia):

9. Batery Tenaga mikroba

Beberapa abad kemaren memang para ilmuan sudah pada tau kalau bakteri di tanah bisa menghasilkan energi (lewat pergeseran ion ion).

Sekarang, sebuah tim dari Harvard called Lebônê telah mendesain ulang battery yang ngga terlalu mahal untuk digunakan di sub-Saharan Africa. The microbial fuel cell, or MFC, lumayan bisa menghidupkan enough current to power LED lights dan charging cellphone batteries.

Spoiler for Batery Tenaga mikroba:

8.Microsoft Natal

Intinya komputer bisa membaca pergeraan kita gan. desain awalnya dari pengembang adalah nintendo Wii. Terus dia menggunakan kamera, infrared dan beberape perangkat tambahan. Di masa depan, PC udah ngga perlu pake mouse, ngga perlu pake keyboard

Spoiler for Microsoft Natal:

7. Kepler Space Telescope

Adalah teleskop yang dibilang super canggih dan bisa mendeteksi planet yang mirip bumi.

Teropong luar angkasa ini bisa nangkep 42 CCDs at a group of 100,000 (ngga ngerti ane maksudnya)-plus bintang2 di galaksi bima sakti (within 600 to 3000 light-years of Earth). Jika ada pergerakan planet yang aneh, instrumen ini bakal merekamnya. Misi utama mereka (yang buat teropong) adalah pada tahun 2012 udah bisa menyelidiki kehidupan para alien.

Spoiler for Kepler Space Telescope:

6. Batery Natrium sulfur skala Rumahan

Di barat emang bener bener lagi menggalakkan energi alternatif. Salah satu energi itu adalah angin. Pembangkit listrik dari angin emang lagi demen digunakan, tapi sayang belum ada penyimpan energi yang mumpuni untuk digunain di rumah tangga.

penemuan ini bener bener membuat masyarakat sedikit bernafas lega gan.

penemunya bernama Coors. Dia adalah seorang chief scientist di CoorsTek. Coors and fellow researcher John Watkins membuat prototype sandwiching pada material material— a sodium super-ionic conductor—antara sodium metal anode dan a still-undisclosed aqueous cathode. Mereka berharap pengembangan generator seharga $2000 (masih dlam tahap pengembangan skala massal ini) itu bisa menyimpan 5 kilowatts untuk 4 hours —and keep it up for 10 tahun.

Spoiler for Batery Natrium sulfur skala Rumahan:

5. Deep Space Plasma Thruster